Godfather IoC

Godfather isimli zararlı yazılımın yeni bir varyasyonu, Android işletim sistemi üzerinde sanallaştırma zafiyetini kullanarak uygulamanın bir kopyasını bellekte izole bir sanal alan içerisine eklemekte ve böylece tüm kontrolün saldırganın elinde olduğu bir ortamda kullanıcı bilgilerini ve bankacılık kimlik bilgilerini çalmaktadır.

Uygulamanın, Türkiye menşeli bankaları ve kripto para uygulamalarını hedef aldığı bilinmektedir.

Teknik Analiz:

Uygulama, kullanıcı cihazına ilk olarak oltalama saldırısı yoluyla,

zararlı yazılımların yaygın olarak kullandığı bir yöntem olan "dropper" tekniği ile yerleşmektedir.

Kullanıcı tarafından indirilen zararlı APK dosyası (örneğin rastgele bir müzik indirme uygulaması), indirildikten sonra kullanıcıdan gerekli yetkilerin alınmasıyla birlikte cihazı enfekte etmektedir.

| Field | Description |

|---|---|

| Tactic | Initial Access |

| Technique | Phishing (T1660) |

| Description | Adversaries host phishing sites to download malicious applications. |

| MITRE Reference | https://attack.mitre.org/techniques/T1660/ |

Android APK dosyasının Manifest dosyası, ZIP yapılandırmasında yapılan değişikliklerle statik analizden kaçacak şekilde gizlenmektedir.

General Purpose Flag, Android işletim sisteminde dosyanın şifrelenip şifrelenmediğine dair bilgi vermektedir. Saldırganlar bu bayrağın değerini manuel olarak değiştirerek statik analiz araçlarının dosyayı doğru analiz etmesini engellemektedir.Ayrıca, saldırganlar statik analiz süreçlerini yanıltmak amacıyla, açık kaynaklı bir decompiler olan JADX'e atıfta bulunan sahte "JADXBLOCK" alan adını kullanarak analiz araçlarını yanlış yönlendirmektedirler.

| Field | Description |

|---|---|

| Tactic | Defense Evasion |

| Technique | Obfuscated Files or Information (T1406) |

| Sub-technique | Software Packing (T1406.002) |

| Description | Malware evades detection by compressing or packing itself. |

| MITRE Reference | https://attack.mitre.org/techniques/T1406/002/ |

Cihaz üzerinde başarılı bir şekilde enfekte olan Godfather zararlı yazılımı, daha sonra Android işletim sistemindeki bir sanallaştırma zafiyetinden faydalanarak cihaz üzerinde kendi kontrolünde, root yetkilerini de içeren izole bir sanal ortam oluşturur.

Bu sanallaştırma tekniği, tek bir taşıyıcı uygulama (host app) üzerinden birçok uygulamayı (hosted apps) izole bir sanal ortamda çalıştırmayı hedefler. Godfather zararlı yazılımı, cihaz üzerinde hedeflediği uygulamaların kopyalarını Google Play servisleri aracılığıyla indirerek, bu uygulamaları orijinal halleriyle ancak saldırganın tam yetkiye sahip olduğu sanal ortam içerisinde çalıştırır. Bu sayede, kullanıcıların hassas verileri —özellikle bankacılık ve kimlik bilgileri— güvenli olmayan, kontrol altındaki bir ortamda ele geçirilebilir.

| Field | Description |

|---|---|

| Tactic | Defense Evasion |

| Technique | Virtualization Solution (T1670) |

| Description | Godfather uses virtualization to overlay fake screens on top of real banking applications to steal credentials. |

| MITRE Reference | https://attack.mitre.org/techniques/T1670/ |

Zararlı yazılım, uygulamaları sanallaştırma ortamına indirmeden önce, cihaz üzerinde hedeflenen banka ve kripto para uygulamalarının mevcut olup olmadığını kontrol etmek amacıyla Android paket adlarını tarar. Bu sayede, yalnızca hedef listesinde yer alan uygulamalar cihazda bulunduğu takdirde sanallaştırma süreci başlatılır.

| Field | Description |

|---|---|

| Tactic | Discovery |

| Technique | Software Discovery (T1418) |

| Description | Malware collects a list of installed application packages on the device. |

| MITRE Reference | https://attack.mitre.org/techniques/T1418/ |

Halihazırda kopyası sanallaştırma ortamına indirilen uygulamalar, Godfather zararlı yazılımı tarafından kullanıcıya ait orijinal uygulamalardan elde edilen verilerle senkronize edilir. Bu işlem, orijinal uygulamalardan çıkarılan verilerin, sanallaştırma ortamında bulunan kopya uygulamaların konfigürasyon (configuration) dosyalarına iletilmesi yoluyla gerçekleştirilir. Böylece, cihaz üzerinde bulunan orijinal uygulama ile sanallaştırılmış kopya uygulama arasında tam bir eşitlik (paralellik) sağlanır. Senkronizasyon süreci sırasında, package.ini dosyası içindeki önbellek (cache) bilgilerinden faydalanılır. Bu bilgiler, uygulama başlatılırken gerekli oturum ve kullanıcı verilerinin eksiksiz şekilde yeniden oluşturulmasını sağlar.

Tüm konfigürasyon adımlarının tamamlanmasının ardından Godfather zararlı yazılımı ana işlevini devreye alır. Son kullanıcı, örneğin bir bankacılık uygulamasını başlatmak istediğinde, bu istek Godfather tarafından izole sanallaştırma ortamındaki kopya uygulamaya yönlendirilir. Bu yönlendirme işlemi, Android işletim sistemi üzerinde çalışan Activity Manager Service’in yerine, zararlı yazılım tarafından yerleştirilen özel bir proxy bileşeni aracılığıyla gerçekleştirilir.

Tam yetkili (root erişimli) bu izole ortamda çalışan uygulamalar, zararlı yazılım tarafından aktif olarak araya girilerek (intercept) izlenir. Bu izleme sırasında kullanıcıya ait aşağıdaki veriler kaydedilir:

- Klavye tuşlamaları (keystrokes)

- Ekran görüntüleri

- Dokunma ve kaydırma etkileşimleri

- Ağ trafiği (HTTP / HTTPS)

Godfather’ın bu işlemleri gerçekleştirme yöntemi, hedef aldığı uygulamaya göre değişiklik göstermektedir. Android üzerinde kullanılan HTTP istemci kütüphanelerine müdahale ederek, uygulamanın tüm HTTP paketlerini ve gönderdiği verileri detaylı biçimde kayıt altına alabilir.

| Field | Description |

|---|---|

| Tactic | Collection |

| Technique | Input Capture (T1417) |

| Sub-technique | Keylogging (T1417.001) |

| Description | It has a keylogger feature to capture user keystrokes. |

| MITRE Reference | https://attack.mitre.org/techniques/T1417/001/ |

Cihaz üzerinde kimlik doğrulama (şifreleme) mekanizması bulunsa dahi, Godfather zararlı yazılımı, sanallaştırma ortamında çalıştırılan uygulamalar için sahte bir kimlik doğrulama ekranı oluşturarak uygulama arayüzü üzerinde bu ekranı kullanıcıya gösterebilmektedir. Bu sayede kullanıcıların desen kilidi, PIN kodu gibi kimlik doğrulama bilgileri de ele geçirilebilmektedir.

| Field | Description |

|---|---|

| Tactic | Impact |

| Technique | Input Injection (T1516) |

| Description | It injects payloads like fake pattern locks or login overlays to mimic banking apps and steal user credentials. |

| MITRE Reference | https://attack.mitre.org/techniques/T1516/ |

Ele geçirilen bilgiler Command and Control sunucusuna iletilmektedir.

MITRE TTP Tablosu:

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1660 | Phishing | Adversaries host phishing sites to download malicious applications |

| Persistence | T1603 | Scheduled Task/Job | Uses timer to initiate WebSocket connection |

| Process Injection | T1631 | Process Injection | Godfather has injected malicious code and a hooking framework through a virtualization solution, i.e. Virtualization Solution, into the process of the hosted application |

| Defense Evasion | T1655.001 | Masquerading: Match Legitimate Name or Location | Malware pretending to be a genuine Music application |

| T1670 | Virtualization Solution | Godfather uses Virtualization solution to place overlay on top of banking applications | |

| T1617 | Hooking | GodFather uses Hooking framework in variety of ways, including returning false information to detection mechanisms | |

| T1516 | Input Injection | Malware can mimic user interaction, perform clicks and various gestures, and input data | |

| T1406.002 | Obfuscated Files or Information: Software Packing | The malware is obfuscated and uses a zip manipulation technique | |

| Credential Access | T1417.001 | Input Capture: Keylogging | It has a keylogger feature |

| Discovery | T1418 | Software Discovery | Malware collects installed application package list |

| T1426 | System Information Discovery | The malware collects basic device information. | |

| Collection | T1417.001 | Input Capture: Keylogging | Malware can capture keystrokes |

| Command and Control | T1481.001 | Web Service: Dead Drop Resolver | Malware communicates with Telegram to fetch C&C server |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | Sending exfiltrated data over C&C server |

| Impact | T1516 | Input Injection | It displays inject payloads like pattern lock and mimics banking apps login screen through overlay and steal credentials. |

Etkilenen Sistemler

Son kullanıcı mobil cihazları

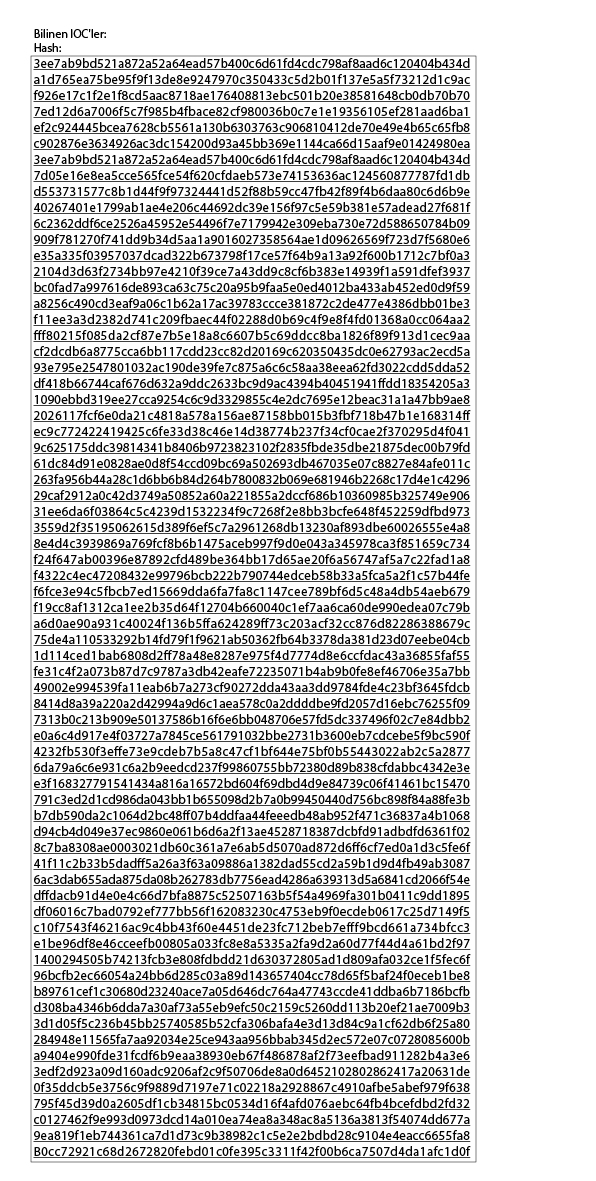

IoC’ler

Bilinen IOC'ler: Hash:

Command and Control (C2):

- fakafuko.top

- santarigo.top

- fagolamasa.top

- bamerokisa.top

- fanovara.top

- vankopar.top

Çözüm Önerileri

- Kişisel ve kurumsal güvenliğin sağlanabilmesi adına, mobil cihazlara üçüncü parti APK dosyalarının veya korsan uygulamaların indirilmemesi büyük önem taşımaktadır.

- Kurumsal cihaz yönetim sistemleri (MDM – Mobile Device Management) mevcutsa, ilgili zararlı yazılımın IoC (Indicator of Compromise) bilgileri bu sistem üzerinden sorgulanmalı, gerekli durumlarda erişim ve yürütme izinleri engellenmelidir.

- Mobil uygulama güvenliğinin artırılması amacıyla, bu teknik analiz raporunda belirtilen ve zararlı yazılımın faaliyetlerini mümkün kılan güvenlik açıklarına karşı yazılım geliştirme ekipleri bilgilendirilmeli, gerekli güvenlik önlemleri planlanmalı ve uygulamaya alınmalıdır.

- Son kullanıcı güvenliği, yalnızca geleneksel güvenlik ürünleri ile tam olarak sağlanamayacağından, özellikle mobil cihazlara açık uygulamalarda kullanıcıyı hedef alan sanallaştırma temelli sömürü tekniklerine karşı farkındalık oluşturulmalı ve riskleri azaltmaya yönelik proaktif çözümler değerlendirilmelidir.

- Android sanallaştırma altyapısını istismar eden tehditlerin azaltılması için, mobil uygulamalarda sanallaştırma tespiti, anti-tampering, root/jailbreak tespiti gibi güvenlik kontrolleri entegre edilmeli ve gerekli durumlarda bu kontrolleri tetikleyen cihazlarda uygulama çalışması sınırlandırılmalıdır.

- Son olarak, mobil uygulamalarda yakın vadede güncellemeler gerçekleştirilerek, bu tür zararlı yazılımların hedef alabileceği yüzeylerin minimize edilmesi tavsiye edilmektedir.

CVE / CWE

-

Ek Bilgiler

- https://github.com/Zimperium/IOC/tree/master/2025-06-Virtualization

- https://zimperium.com/blog/your-mobile-app-their-playground-the-dark-side-of-the-virtualization

* CVSS 3.1 skoru (10 üzerinden) 7.0-8.9 olanlar “yüksek”, 9.0-10.0 olanlar “kritik” zafiyet olarak değerlendirilmektedir.

Güvenlik Zafiyet Bildirimleri

İSTANBUL

+90 216 504 53 32

Aydınevler Mahallesi,İsmet İnönü Cadddesi,Küçükyalı Ofis Park A Blok,No:20/1 Maltepe İstanbul

ANKARA

+90 312 235 44 51

ZAFİYET BÜLTENİ

Güvenlik zafiyetlerinden anlık haberdar olmak için ana sayfadaki bültenimize kayıt olabilirsiniz.