SolarWinds Sunburst Saldırı Kampanyası

Aralık 2020'de FireEye tarafından açıklanan sızıntı raporunda, SolarWinds Orion adlı platformda arka kapı içeren bir modülü üzerinden sızıntının gerçekleştirildiği bildirildi.

FireEye, trojanize olmuş ve SUNBURST olarak adlandırılan bu arka kapıyı UNC2452 olarak tanımlarken, söz konusu arka kapı Microsoft tarafından Solorigate olarak isimlendirilmiştir.

Mart ve Haziran 2020 ayları arasında yayınlanan Orion yazılım güncellemelerinin, saldırıdan etkilenen sistemlerin saldırganlara gözetim hakkı sağladığı ve komutlar yürütmesine olanak tanıyan arka kapı kodu barındırdığı tespit edilmiştir.

Etkilenen Sistemler

SolarWinds Orion yüklü ve 2019.4 HF 5 veya 2020.2 HF 1 versiyonlarında çalışan aşağıdaki bileşenlerin etkilendiği bildirilmiştir.

- Application Centric Monitor (ACM)

- Database Performance Analyzer (DPA)

- Integration Module* (DPAIM*)

- Enterprise Operations Console (EOC)

- High Availability (HA)

- IP Address Manager (IPAM)

- Log Analyzer (LA)

- Network Automation Manager (NAM)

- Network Configuration Manager (NCM)

- Network Operations Manager (NOM)

- User Device Tracker (UDT)

- Network Performance Monitor (NPM)

- NetFlow Traffic Analyzer (NTA)

- Server & Application Monitor (SAM)

- Server Configuration Monitor (SCM)

- Storage Resource Monitor (SRM)

- Virtualization Manager (VMAN)

- VoIP & Network Quality Manager (VNQM)

- Web Performance Monitor (WPM)

Öneriler

- Özellikle mümkün olan en kısa sürede mevcut düzeltmeye (2020.2.1 HF 1) yükseltmenin yapılması ve 2020.2.1 HF 2 düzeltmesi için SolarWinds yayınlarının takip edilmesi önerilmektedir.

- SolarWinds sunucuları üzerindeki local administrator hesaplarının kısıtlanması önerilmektedir.

- Solarwinds sunucularının internete çıkışlarının engellenmesi önerilmektedir.

- SolarWinds sunucularına erişen hesapların parolalarının değiştirilmesi önerilmektedir.

Linkler

- https://cyber.dhs.gov/ed/21-01/

- https://www.solarwinds.com/securityadvisory

- https://github.com/fireeye/sunburst_countermeasures

Açıklanan Zafiyetin Ardından Barikat MSOC Tarafından Yapılan Çalışmalar

- SolarWinds altyapısına sahip tüm müşteriler ile iletişime geçilmiştir.

- Deepweb ve darkweb üzerinden gerekli takipler müşterilerimiz adına yapılmıştır.

- Sürekli güncellenen IOC listemiz, müşteri tehdit tespit sistemlerine girilmiştir.

- Mümkün olan her noktada bağlantılar kontrol altına alınmış ve müşterilerimize süreç ile ilgili danışmanlık sağlanmıştır.

İlgili Emareler Listeleri (IOC List) SHA256

- dab758bf98d9b36fa057a66cd0284737abf89857b73ca89280267ee7caf62f3b

- 32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77

- eb6fab5a2964c5817fb239a7a5079cabca0a00464fb3e07155f28b0a57a2c0ed

- c09040d35630d75dfef0f804f320f8b3d16a481071076918e9b236a321c1ea77

- ac1b2b89e60707a20e9eb1ca480bc3410ead40643b386d624c5d21b47c02917c

- 019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134

- ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6

- d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600

- 53f8dfc65169ccda021b72a62e0c22a4db7c4077f002fa742717d41b3c40f2c7

- 019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134

- 292327e5c94afa352cc5a02ca273df543f2020d0e76368ff96c84f4e90778712

- c15abaf51e78ca56c0376522d699c978217bf041a3bd3c71d09193efa5717c71

MD5

- 02af7cec58b9a5da1c542b5a32151ba1

- 08e35543d6110ed11fdf558bb093d401

- 2c4a910a1299cdae2a4e55988a2f102e

- 846e27a652a5e1bfbd0ddd38a16dc865

- b91ce2fa41029f6955bff20079468448

- 4f2eb62fa529c0283b28d05ddd311fae

- 56ceb6d0011d87b6e4d7023d7ef85676

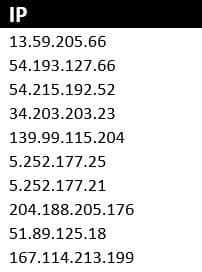

IP Listesi

DNS İsimleri

Güvenlik Zafiyet Bildirimleri

İSTANBUL

+90 216 504 53 32

Aydınevler Mahallesi,İsmet İnönü Cadddesi,Küçükyalı Ofis Park A Blok,No:20/1 Maltepe İstanbul

ANKARA

+90 312 235 44 51

ZAFİYET BÜLTENİ

Güvenlik zafiyetlerinden anlık haberdar olmak için ana sayfadaki bültenimize kayıt olabilirsiniz.