Microsoft Exchange OWASSRF: Exchange Bypassing ProxyNotShell

20 Aralık 2022 tarihinden itibaren Rapid7, Microsoft Exchange sunucularında meydana gelen siber saldırıların sayısında bir artış olduğunu tespit etmiştir.

CrowdStrike tarafından belgelenen OWASSRF, Microsoft tarafından geçici olarak koruma sağlamak amacıyla verilen URL yeniden yazma koruma önlemlerini atlatmak için CVE-2022-41080 ve CVE-2022-41082 güvenlik açıklarının bir arada kullanıldığını tespit etmiştir. Bu sayede saldırganlar, CrowdStrike tarafından yayınlanan rapora göre Outlook Web Access (OWA) üzerinde 2 zafiyetin kullanımı aracılığıyla uzaktan kod çalıştırma (RCE) ve yetki yükseltme işlemlerinin gerçekleşebildiğini belgelendirmiştir.

OWASSRF zafiyeti, Microsoft Exchange Server'da bulunan iki güvenlik açığını sömürmek için kullanılan bir sömürü zinciridir. Zafiyetin sömürülmesi, sunucu taraflı istek sahteciliği (SSRF) hatası olan CVE-2022-41040 ve uzaktan kod çalıştırma (RCE) açığı olan CVE-2022-41082'nin kullanımı sonucu oluşmaktadır. Saldırganlar, Autodiscover uç noktasına erişmek ve istedikleri URL'ler için Exchange arka ucuna ulaşmak için CVE-2022-41040'ı kullanır. Daha sonra, istedikleri kodu çalıştırmak için CVE-2022-41082'yi sömürürler. Microsoft, Autodiscover uç noktası için bir dizi URL yeniden yazma koruma önlemini uygulamıştır. Ancak, son zamanlarda gözlemlenen Play ransomware grubuna ait saldırılar, OWASSRF olarak adlandırılan yeni bir sömürü zinciri aracılığıyla başlangıç erişimi kazandığı tespit edilmiştir. OWASSRF, ProxyNotShell'in ikinci adımında kullanılan sömürüye benzer bir SSRF'yi Autodiscover tekniğiyle birleştirmektedir.

OWASSRF gibi çabuk değişen tehditler, kuruluşların en yeni güvenlik açıklarını ve sömürü yöntemlerini takip etmelerine yardımcı olur ve bu sayede saldırılara karşı etkili bir şekilde korunmalarını sağlar.

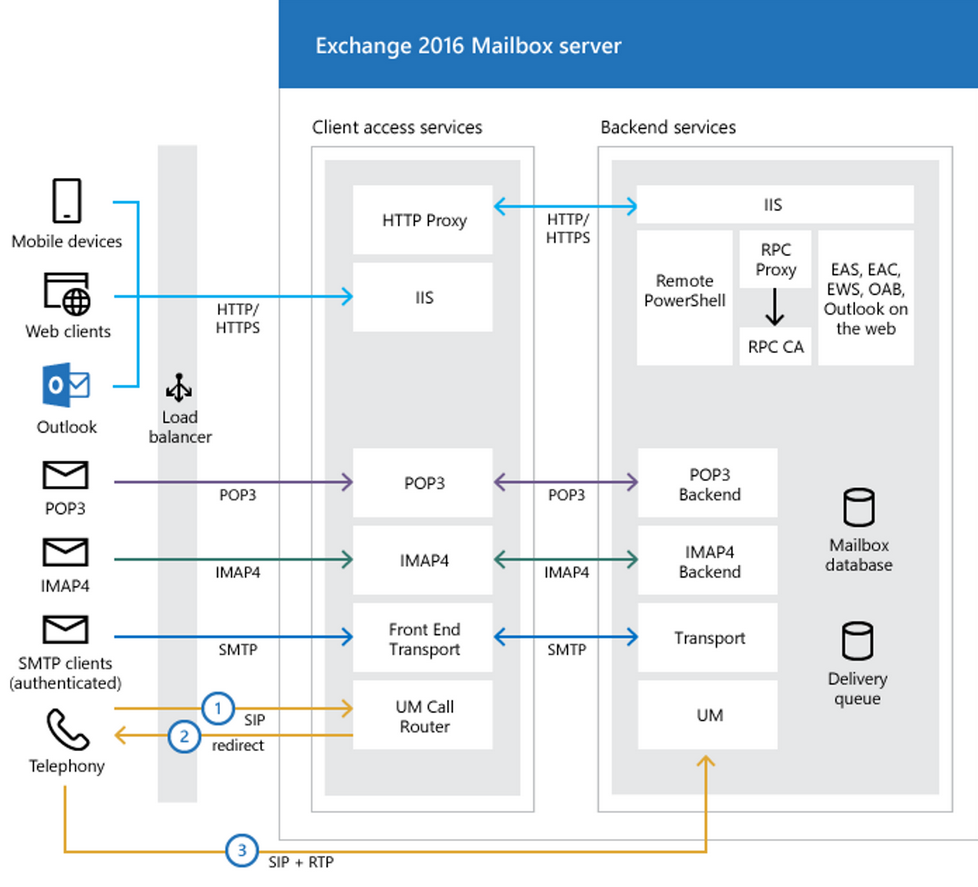

Exchange Mimarisi

Microsoft Exchange sunucusu, iki ana bileşeninden oluşur: ön uç, aynı zamanda Client Access Service olarak da bilinir ve arka uç. Ön uç, tüm istemci bağlantılarını yönetmek ve herhangi bir verilen isteği uygun arka uç hizmetine yönlendirme için sorumludur. Arka uç hizmetleri ise ön uça yapılan özel isteklerin yönetilmesi için sorumludur, örneğin URL'ler, aynı zamanda uç noktalar olarak da bilinir. Figure 1'de Exchange 2016 mimarisi gösterilmektedir.

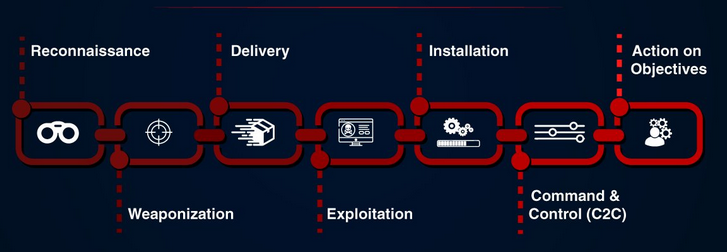

Cyber Kill Chain Analizi

OWASSRF zafiyeti, bir saldırının gerçekleştirilmesinde bir dizi adımın takip edildiği "Siber Ölüm Zinciri" modeline göre şu aşağıdaki şekilde açıklanabilir:

- Reconnaissance: Saldırgan, Exchange Server'ın hangi sürümlerini kullandığını ve ne kadar koruma önlemlerinin alındığını keşfeder. Bu aşamada, saldırgan ayrıca hangi URL'lerin ve Exchange Server arka uçlarının kullanılabildiğini tespit etmeye çalışır.

- Weaponization: Saldırgan, saldırı için gerekli olan araçları ve kodları oluşturur. Bu aşamada, saldırgan Microsoft'un duyurduğu güvenlik açıklarını (CVE-2022-41040 ve CVE-2022-41082) kullanarak, Exchange Server'ı hedefleyen bir sömürü zinciri oluşturur.

- Delivery: Saldırgan, hedef sisteme saldırıyı uygulamak için gerekli olan araçları ve kodlarını iletir. Bu aşamada, saldırgan saldırıyı gerçekleştirmek için Autodiscover tekniğini kullanır.

- Exploitation: Saldırgan, Autodiscover uç noktasına erişerek, Exchange arka ucuna ulaşır ve istediği kodu çalıştırır. Bu aşamada, saldırgan sömürü zincirini kullanarak, iki güvenlik açığını birleştirir.

- Installation: Saldırgan, sızdığı sistemlerde kalıcı bir tahrip etme amacıyla yerleşik bir yönetim araçları kurar. Bu aşamada, saldırgan Exchange Server'larında yerleşik bir yönetim araçları kurar ve bu sayede sistemleri daha kolay takip edebilir hale getirir.

- Command and Control: Saldırganlar, hedef Exchange Server'da oluşturdukları backdoor'u kullanarak sisteme kontrol ederler

- Actions on Objectives: Bu aşamada, saldırgan önceden belirlenmiş bir amacı gerçekleştirmeyi amaçlar. Örneğin, bir ransomware saldırısında saldırganın amacı hedef sistemlerde bulunan verileri şifreleyip kullanıcıdan para talep etmek olabilir. Bu aşamada, saldırganın hedefe ulaşması için kullandığı teknikler ve taktikler olabilir.

MITRE ATTCK Referans Modeli Analizi

MITRE ATT&CK Reference Model, bir siber saldırının gerçekleşme sürecini inceleyen bir model dir. Bu modelde, saldırganların kullandıkları teknikler ve taktikler açıkça tanımlanmıştır.

OWASSRF zafiyeti için, saldırganların kullandıkları teknikler şunlardır:

- Initial Access: Bu aşamada, saldırganlar bir sisteme erişmeyi amaçlar. Örneğin, bir Exchange Server'daki bir açıklık kullanarak erişebilirler.

- Execution: Bu aşamada, OWASSRF zafiyeti kullanılarak saldırganlar bir Exchange Server'daki PowerShell'e erişebilir ve kendi kodlarını çalıştırabilirler.

- Persistence: Bu aşamada, saldırganlar sistemde kalıcı olmak için çeşitli yöntemler kullanır. Örneğin, bir “cronjob” görevi oluşturarak sistemde kalıcı olabilirler.

- Privilege Escalation: Bu aşamada, saldırganlar önceden elde ettikleri izinleri arttırmak için çeşitli yöntemler kullanır. Örneğin, bir Exchange Server'daki bir açıklık kullanarak yetkilerini artırabilirler.

- Defense Evasion: Bu aşamada, saldırganlar sistemde bulundukları sürece sistem güvenlik önlemlerini atlatmaya çalışırlar. Örneğin, antivirüs yazılımlarını devre dışı bırakabilirler, sistem kayıtlarını silebilirler veya sistem araçlarını kullanarak güvenlik önlemlerini atlatmaya çalışabilirler. Bu aşamada, saldırganlar aynı zamanda hedef sistemde bulunan kullanıcı hesaplarını ele geçirmeyi de hedefleyebilirler.

Tespit Yöntemleri

Bu saldırının tespiti için, Exchange Server loglarında şüpheli bir URL çağrısının olup olmadığına bakılabilir. Ayrıca, Autodiscover uç noktasının etkin olup olmadığının da kontrol edilmesi önerilir.

OWASSRF zafiyetini tespit etmek için aşağıdaki EQL sorgusunu kullanabilirsiniz:

event

| where event_type == "iis_log"

| where http_method == "POST"

| where request_url endswith "/powershell"

| where (request_header_user_agent contains "Outlook" or request_header_user_agent

contains "ExchangeServicesClient")

| project client_ip_address, request_header_x_forwarded_for, request_url, cafeReqId

Bu sorgu, IIS loglarında "POST" metoduyla "/powershell" URL'sine yapılan istekleri tespit eder ve bunların Outlook veya ExchangeServicesClient kullanıcı ajanları tarafından yapıldığını doğrular. Bu sorgu ayrıca isteği yapan kullanıcının IP adresini ve cafeReqId değerini de döndürür.

IoC’ler

-

Çözüm Önerileri

OWASSRF gibi çabuk değişen tehditler, kuruluşların en yeni güvenlik açıklarını ve sömürü yöntemlerini takip etmelerine yardımcı olur ve bu sayede saldırılara karşı etkili bir şekilde korunmalarını sağlar. Bu önlemler arasında yer alanlar şunlardır:

- Kurum network yapısı dışından yapılan erişim isteklerinin engellenmesi gerekmektedir. Mümkünse dışarıya açık bir OWA servisinin kullanılmaması, kullanımından vazgeçilemiyor ise VPN arkasına alınmalı ek olarak HTTP/HTTPS servislerinde olduğu gibi WAF çözümlerinin arkasına konuşlandırılmalıdır.

- Exchange sunucularında bulunan “WinRM” servisinin devre dışı bırakılması önerilmekle birlikte, Remote “Powershell” kullanıcı ve IP bazında sadece exchange yöneticilerine izin verilip kalan kullanıcılar için kısıtlandırılmalıdır.

- Network segmentasyonu yapılarak Exchange den dışarıya doğru giden trafik sınırlandırılarak sadece Exchange ait bir sunucu vlanı yapılandırılmalı bu vlanın diğer vlanlar ile olan erişimleri ip ve protokol bazında sınırlandırılmalıdır.

- Sunucularda bulunan Audit log yapılandırılmasında IIS Logları ve Process Create Loglarının açılması özellikle saldırganların komut çalıştırma işlemlerinin tespiti için Sunucularda “Command Line Auditing” gibi özelliklerin aktif edilmiş olması önerilmektedir.

- Exchange sunucuları üzerinde Antivirüs ve EDR gibi çözümler kullanılmıyor ise, yüklenmeli ve güncel tutulmalıdır.

- Yazılımlarınızı güncel tutun: İşletim sistemlerinizi ve uygulamalarınızı güncel güvenlik yamaları ve güncellemeleriyle birlikte tutun. Özellikle internete açık olan yazılımlar, web sunucuları ve e-posta sunucuları gibi, için bu önemlidir.

- Güçlü şifreler kullanın ve çift aşamalı kimlik doğrulama (2FA) etkinleştirin: Tüm hesaplarınız için güçlü ve benzersiz şifreler kullanın ve mümkün olduğunda 2FA etkinleştirin. 2FA, şifrenize ek olarak cep telefonunuza veya e-posta adresinize gönderilen bir kodu girmenizi gerektirerek ek bir güvenlik katmanı ekler.

- Günlük tutma ve izleme etkinleştirin: Sunucularınızda ve ağ cihazlarınızda günlük tutmayı etkinleştirin ve aktiviteyi izleyin ve anormal veya şüpheli aktiviteyi tespit edin. Ağınızda saldırı işaretlerini sürekli olarak izleyebilecek güvenlik izleme araçlarını kullanın.

CVE / CWE

- CVE-2022-41080 : Microsoft Exchange Server üzerinde bulunan bir güvenlik

açığıdır. Bu açık sayesinde bir saldırgan, Exchange Server üzerinde bulunan

Outlook Web Access (OWA) aracılığıyla çalıştırılabilecek komutları

çalıştırabilir ve bu sayede Exchange Server'ı kontrol edebilir. Bu açık, özel

bir URL düzenleme güncelleştirmesi olmaksızın söz konusu Exchange Server'ları

hedef alan bir saldırı zincirine karşı da korunmaz.

Bu açık, Nisan 2022'de keşfedildi ve aynı ay içerisinde Microsoft tarafından bir güncelleştirme ile düzeltildi. - CVE-2022-41082 : Microsoft Exchange Server üzerinde bulunan bir güvenlik açığıdır. Bu açık sayesinde bir saldırgan, Exchange Server üzerinde bulunan Remote PowerShell servisi aracılığıyla çalıştırılabilecek komutları çalıştırabilir ve bu sayede Exchange Server'ı kontrol edebilir. Bu açık, Microsoft tarafından Eylül 2022'de keşfedildi ve aynı ay içerisinde bir güncelleştirme ile düzeltildi.

Ek Bilgiler

- https://www.crowdstrike.com/blog/owassrf-exploit-analysis-and-recommendations/

- https://gbhackers.com/owassrf/

- https://www.rapid7.com/blog/post/2022/12/21/cve-2022-41080-cve-2022-41082-rapid7-observed-exploitation-of-owassrf-in-exchange-for-rce/

* CVSS 3.x skoru (10 üzerinden) 7.0-8.9 olanlar “yüksek”, 9.0-10.0 olanlar “kritik” zafiyet olarak değerlendirilmektedir.

Güvenlik Zafiyet Bildirimleri

İSTANBUL

+90 216 504 53 32

Aydınevler Mahallesi,İsmet İnönü Cadddesi,Küçükyalı Ofis Park A Blok,No:20/1 Maltepe İstanbul

ANKARA

+90 312 235 44 51

ZAFİYET BÜLTENİ

Güvenlik zafiyetlerinden anlık haberdar olmak için ana sayfadaki bültenimize kayıt olabilirsiniz.